4. 다음 중 빈칸에 공통으로 들어갈 용어를 쓰시오.

- ( )은/는 웹에서 Javascript, XML을 이용하여 비동기 식으로 웹 페이지의 일부 콘텐츠만 리로드(Reload) 해오는 방식이다.

- ( )은/는 하이퍼텍스트 표기 언어(HTML)만으로는 어려운 다양한 작업을 웹 페이지에서 구현해서 이용자가 웹 페이지와 자유롭게 상호 작용할 수 있도록 구현하는 기법이다.

- Google Maps와 Google ( )에서 이러한 방식을 사용한다.

: AJAX

5. 패킷 교환 방식에서 패킷이 전송되기 전에 송/수진 스테이션 간의 논리적인 통신 경로를 미리 설정하는 방식은 ( ① ) 방식이며, 연결 경로를 확립하지 않고 각각의 패킷을 순서에 무관하게 독립적으로 전송하는 방식은 ( ② ) 방식이다. 빈칸에 들어갈 알맞은 용어를 쓰시오.

① 가상회선(VC)

② 데이터그램

[패킷 교환 방식]

① 가상회선 방식(VC, Virtual Circuit)

- 별도의 가상회선으로 송, 수신 간 데이터 전달.

- 전송 완료 후 가상회선도 종료.

- 패킷 전송 전 논리적 통신 경로를 미리 설정.

② 데이터그램(Datagram)

- 정소 전송 단위 : 패킷(규격화 및 고정된 길이)

- 연결 경로 사전 설정 없이 각 패킷을 순서에 무관하게 독립적으로 전송.

6. VPN(Virtual Private Network)에서 사용되는 프로토콜 중 하나로 L2FP(Layer 2 Forwarding Protocol)와 PPTP(Point-to-Point Tunneling Protocol)의 기능을 결합하여 인터넷상에서 두 지점 간에 가상의 터널을 만들어 통신을 안전하게 전송하는 기술은 무엇인가?

: L2TP

[VPN 관련 프로토콜]

① L2FP (Layer 2 Forwarding Protocol) : Cisco사에서 개발하였으며, UDP 사용.

② PPTP (Point-to-Point Tunneling Protocol) : MS사에서 개발하였으며, 일대일 통신 지원.

③ L2TP (Layer 2 Tunneling Protocol) : L2FP와 PPTP의 기능 결합으로, 인터넷 내 두 지점 간 가상의 터널 만들어 통신 안전하게 전송.

7. 포트번호 22번을 사용하고 인증, 암호화, 압축, 무결성을 제공하며, Telnet보다 강력한 보안을 제공하는 원격 접속 프로토콜은 무엇인가?

: SSH

- FTP : 21번

- SSH : 22번

- Telnet : 23번

- SMTP : 25번

- HTTP : 80번

8. 괄호에 들어갈 용어를 보기에서 찾아 기호로 쓰시오.

- ( ① )은/는 인터넷 또는 네트워크를 통해 컴퓨터에서 컴퓨터로 스스로 전파되는 악성 프로그램이다. 윈도우의 취약점 또는 응용 프로그램의 취약점을 이용하거나 이메일 또는 공유 폴더를 통해 전파되며, 최근에는 공유 프로그램인 P2P 등을 이용하여 전파되기도 한다. 가장 큰 특징은 자신을 복제하여 네트워크 연결을 통해서 다른 컴퓨터로 스스로 전파되고 확산된다는 것이다.

- ( ② )은/는 악성 루틴이 숨어 있는 프로그램으로 겉보기에는 정상적인 프로그램으로 보이지만 실행하면 악성 코드를 실행하는 프로그램이다. 자기 복제를 하지 않으며 다른 파일을 감염시키거나 변경시키지 않지만, 해당 프로그램이 포함된 프로그램이 실행되는 순간, 시스템은 공격자에게 시스템을 통제할 수 있는 권한을 부여하게 된다.

- ( ③ )은/는 사용자 컴퓨터(네트워크로 공유된 컴퓨터 포함) 내에서 프로그램이나 실행 가능한 부분을 변형해서 감염(Infect)시키는 프로그램이다. 자신 또는 자신의 변형을 복사하는 프로그램으로 가장 큰 특성은 다른 네트워크의 컴퓨터로 스스로 전파되지는 않는다.

(보기)

ㄱ. 바이러스(Virus) / ㄴ. 웜(Worm) / ㄷ. 트로이목마(Trojan Horse)

① ㄴ. 웜 / ② ㄷ. 트로이목마 / ③ ㄱ. 바이러스

10. IP의 동작 과정에서의 저농 오류가 발생하는 경우에 오류 정보를 전송 하는 목적으로 사용하는 프로토콜로, Ping-of-Death에서도 사용하는 프로토콜은 무엇인가?

: ICMP

Ping은 실제 서버나 PC가 살아있는지를 확인할 때 주로 사용되는 명령어.

Ping 명령에서 사용되는 프로토콜은 ICMP(Internet Control Message Protocol)임.

그런데 Ping-of-Death는 ICMP 패킷을 과도하게 크게 만들어 공격하는 방식.

공격자는 대상으로 하는 PC나 서버에 대량의 ICMP 패킷을 보냄. 이 패킷들은 네트워크 통해 전송되기 전에 작게 나눠짐.

그러나 ICMP 패킷이 너무 크면, 수신 서버에서는 이를 처리하는데 상당한 리소스 소비되며 시스템 마비될 수 있음.

이러한 현상을 Ping-of-Death 라고 함.

11. 디자인 패턴 중 객체의 대리자를 이용하여 원래 객체의 작업을 대신 처리하는 패턴을 (보기)에서 찾아서 쓰시오.

(보기)

- 생성패턴 : Builder, Prototype, Singleton, Factory

- 구조패턴 : Bridge, Decorator, Facade, Flyweight, Proxy, Composite, Adapter

- 행위패턴 : Observer, Mediator, Visitor, Strategy

: Proxy

[디자인 패턴 키워드]_보기

- Builder : 객체를 조립하여 복잡한 구조 생성.

- Prototype : 원형 객체 복사하여 새로운 객체 생성.

- Singleton : 하나의 객체만 생성 후, 이를 전역에서 접근 가능하게 함.

- Abstract Factory : 구체적인 클래스에 의존하지 않음.

- Bridge : 추상화된 기능과 구현을 연결.

- Decorator : 객체에 동적으로 기능 추가.

- Facade : 간단한 인터페이스로 제공.

- Flyweight : 클래스를 경량화.

- Proxy : 실체 객체 대신 대리 객체 사용.

- Composite : 객체들을 부분과 전체의 계층 구조로 표현.

- Adapter : 한 인터페이스를 다른 인터페이스로 변환하여 호환성 제공. (중간역할)

- Observer : 한 객체의 상태가 변경될 때 다른 객체에게 알림.

- Mediator : 복잡한 상호작용에서 중재자 역할을 수행하여 객체 간의 결합 낮춤.

- Visitor : 객체의 국조 돌아다니며 필요한 작업 수행.

- Strategy : 알고리즘을 캡슐화하고 필요에 따라 교체.

12. 다음은 데이터베이스에 관련된 내용이다. 각 괄호에 들어갈 답을 (보기)에서 골라 쓰시오.

- ( ① )은/는 테이블 내의 행을 의미하며, 레코드(Record)라고 함. 어떤 요소의 집합이지만 일반적인 집합과는 달리 중복 허용 될 수 있음.

- ( ② )은/는 릴레이션에 실제로 저장된 데이터의 집합을 의미. 그리고 릴레이션 또는 릴레이션 외면(Relation Extension)라고도 함.

- ( ③ )은/는 특정 데이터 집합의 유니크(Unique)한 값의 개수 의미.

(보기)

튜플(Tuple) / 릴레이션 스키마(Relation Schema), 릴레이션 인스턴스(Relation Instance), 카디널리티(Cardinality), 디그리(Degree),

애트리뷰트(Attribute)

① 튜플(Tuple) / ② 릴레이션 인스턴스(Relation Instance) / ③ 카디널리티(Cardinality)

https://mh030128.tistory.com/29

[정보처리기사 실기]_2021년 1회

1. 물리 네트워크(MAC) 주소에 해당하는 IP 주소를 알려주는 프로토콜로 역순 주소 결정 프로토콜을 무엇이라고 하는지 쓰시오. : RARP [네트워크 3계층] ① IP(Internet Protocol) : 송수신 간의 패킷 단

mh030128.tistory.com

21년 1회_14번

13. [학생]테이블에서 학생 이름이 '민수'인 튜플을 삭제하는 쿼리를 작성하시오.

[학생] 테이블

| 학번 | 학년 | 이름 |

| 100 | 3 | 현정 |

| 200 | 2 | 민수 |

| 300 | 1 | 현수 |

| 400 | 4 | 민정 |

: DELETE FROM 학생 WHERE 이름 = '민수';

16. 다음 중 [성적] 테이블에서 과목별로 그룹을 묶었을 때 과목 평균이 90 이상인 과목, 최소점수, 최대점수를 조회하하는 쿼리를 작성하시오.

[성적] 테이블

| 순서 | 과목 | 점수 |

| 1 | 데이터베이스 | 91 |

| 2 | 데이터베이스 | 92 |

| 3 | 네트워크 | 78 |

| 4 | 소프트웨어공학 | 60 |

| 5 | 네트워크 | 89 |

| 6 | 소프트웨어 공학 | 91 |

[결과]

| 과목 | 최소점수 | 최대점수 |

| 데이터베이스 | 91 | 92 |

(조건)

- SQL문은 ISO/IEC 9075 표준을 기반으로 작성해야 한다.

- WHERE 절을 사용하지 않는다.

- SELECT 절에 별칭을 사용하여 작성해야 한다.

- SQL 구문의 마지막에는 세미콜론(;) 생략이 가능하다.

- 반드시 GROUP BY와 HAVING을 사용해야 한다.

- 집계함수를 사용해야 한다.

: SELECT 과목, MIN(점수)AS 최소점수, MAX(점수)AS 최대점수 FROM 성적 GROUP 과목 HAVING AVG(점수) >= 90;

18. 다음은 스키마와 관련된 내용이다. 각 괄호 안에 알맞은 답을 (보기)에서 찾아 작성하시오.

- ( ① ) 스키마는 사용자나 개발자의 관점에서 필요로 하는 데이터베이스의 논리적 구조이고, 사용자 뷰를 나타내며, 서브 스키마로 불린다.

- ( ② ) 스키마는 데이터베이스의 전체적인 논리적 구조이다. 전체적인 뷰를 나타내고, 개체 간의 관계, 제약조건, 접근 권한, 무결성, 보안에 대해 정의한다.

- ( ③ ) 스키마는 물리적 저장 장치의 관점에서 보는 데이터베이스 구조이고, 실제로 데이터베이스에 저장될 레코드의 형식을 정의한다. 데이터 항목의 표현 방법, 내부 레코드의 물리적 순서 등을 표현한다.

(보기)

외부 / 개념 / 내부

① 외부/ ② 개념 / ③ 내부

[스키마]

① 외부스키마(서브스키마)

- 사용자 관점의 스키마로, 하나의 DB에 여러개의 외부 스키마 존재.

- 사용자, 프로그램마다 다양한 형태의 논리적 구조로 존재.

② 개념 스키마

- 사용자와 DB 관리자 관점의 스키마로, DB의 전체적인 논리적 구조.

- 일반적으로 하나의 DB에는 하나의 개념 스키마 존재.

- 데이터 개체, 관계, 제약조건, 접근권한, 무결성 규칙 명세.

③ 내부 스키마

- DB 설계자, 개발자 관점의 스키마.

- 개념 스키마를 물리적 저장장치에 구현하는 방법을 정희

- 물리적 구조, 내부 레코드의 물리적 순서.

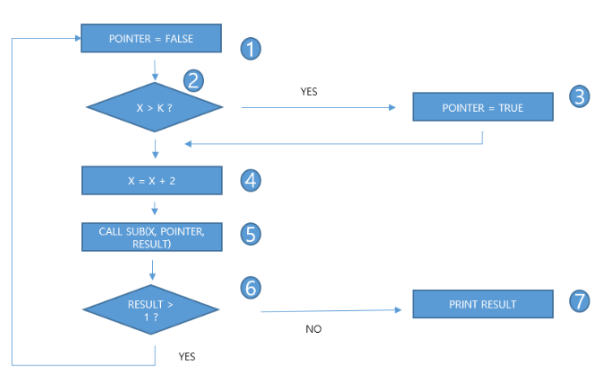

20. 다음 제어 흐름 그래프가 분기 커버리지를 만족하기 위해 테스팅 순서를 쓰시오

▶ 분기커버리지는 분기의 결정 포인트 내의 전체조건식이 적어도 참 한 번, 거짓 한 번 결과 수행 해야 함.

: 1 → 2 → 3 → 4 → 5 → 6 → 1 (T / T)

1 → 2 → 4 → 5 → 6 → 7 (F / F)

또는

1 → 2 → 3 → 4 → 5 → 6 → 7 (T / F)

1 → 2 → 4 → 5 → 6 → 1 (F / T)

'Studying > 정보처리기사' 카테고리의 다른 글

| [정보처리기사 실기]_2023년 3회 (1) | 2024.10.14 |

|---|---|

| [정보처리기사 실기]_2023년 2회 (0) | 2024.10.14 |

| [정보처리기사 실기]_2022년_프로그래밍 (0) | 2024.10.14 |

| [정보처리기사 실기]_2022년 3회 (4) | 2024.10.12 |

| [정보처리기사 실기]_2022년 2회 (3) | 2024.10.12 |